Idle scan

De idle scan, ook wel zombie scan en aanvankelijk dumb scan genoemd, is een begrip uit de computercriminaliteit. Sinds 1999 is 'idle scan' de gebruikelijke naam.

Het is een methode om bij een computer te bepalen wat daarvan de kwetsbare poorten zijn, waardoor die gehackt kan worden. Dit wordt gedaan door 'neppakketjes' naar die computer te sturen via een derde computer, een zogenaamde 'zombiecomputer'. Op die zombie kan informatie worden verzameld over de kwetsbare poorten van de doelcomputer. Daarna kan een hackpoging worden ondernomen.

Werkwijze bewerken

De idle scan is een TCP-portscan-methode die eruit bestaat gespoofte netwerkpakketten naar een computer te sturen om uit te vinden welke poorten openstaan, door de identiteit van een andere (zombie)computer aan te nemen en het gedrag van de zombie waar te nemen.

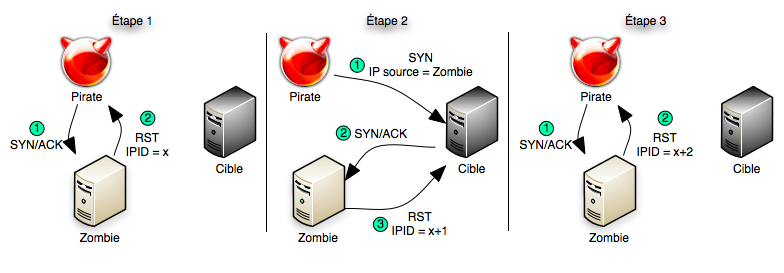

De werking is gebaseerd op de FragmentationId-headers (een unieke identificatiecode, maakt deel uit van elk IP-pakket en zit in de IP-header). Deze dienen incrementeel te zijn (oplopend, bijvoorbeeld steeds met 1 verhogen). De aanvaller stuurt een SYN/ACK-request (synchroniseer/acknowledge-aanvraag) naar de zombie die op zijn beurt een RST terugstuurt en zijn FragID ophoogt met 1.

Zodra de aanvaller nu een SYN/ACK-request stuurt naar de computer met het bron-IP-adres van de zombie gaat deze computer reageren. Stuurt de computer een SYN/ACK naar de zombie, dan reageert deze naar de computer met een RST (waarbij zijn FragID met 1 verhoogd wordt). Wanneer de aanvaller nu een SYN/ACK stuurt naar de zombie krijgt hij een +2 terug in zijn FragID. Dit betekent dat de computer heeft gereageerd op de request en de poort open staat. Reageert de computer met een RST, dan wordt het FragID van de zombie niet met 1 verhoogd, hetgeen onthult dat de poort dicht is.

De scan kan worden uitgevoerd met software zoals nmap en hping. Bij deze aanval worden aangepaste netwerkpakketten naar een specifieke doelmachine gestuurd, teneinde specifieke kenmerken van een zombie-machine te achterhalen.

Het betreft een geavanceerde aanval, want er is geen interactie tussen de computer van de aanvaller en het doel: de aanvaller heeft uitsluitend interactie met de zombiecomputer. In logfiles van bijvoorbeeld een Intrusion detection system of het doelsysteem zal enkel het IP-adres van de zombie zichtbaar zijn.

De aanval werd voor het eerst geanalyseerd in 1998 door Salvatore Sanfilippo, die ook bekend is onder zijn schuilnaam "Antirez". Veel blackhathackers maken gebruik van dit type aanval als voorbereiding op het aanvallen van een specifieke computer.

Veel moderne besturingssystemen zijn niet meer kwetsbaar voor dit type aanval.